Y este correo que he recibido, ¿es legítimo?

Esta es una pregunta que todos los usuarios de correo electrónico deberían hacerse cuando reciben un correo que no coincide en forma y contenido con aquellos que están habituados a recibir, y más cuando éste nos pide información sensible de algún tipo.

El alcance, instantaneidad y fácil anonimato que permite el correo electrónico comparado con el correo postal ha hecho que proliferen -vale decir que, en algunos casos, muy ingeniosamente– de manera alarmante muchos tipos de fraudes que, en última instancia, buscan o bien atentar contra nuestra privacidad o bien aprovecharse de nuestro desconocimiento para obtener beneficio económico.

El alcance, instantaneidad y fácil anonimato que permite el correo electrónico comparado con el correo postal ha hecho que proliferen -vale decir que, en algunos casos, muy ingeniosamente– de manera alarmante muchos tipos de fraudes que, en última instancia, buscan o bien atentar contra nuestra privacidad o bien aprovecharse de nuestro desconocimiento para obtener beneficio económico.

Hemos oído historias e historias de millonarios que bondadosamente se han ofrecido a compartir discretamente parte de su fortuna con nosotros; historias de estafadores haciéndose pasar por entidades oficiales reclamando pagos, historias de bancos que nos hacen entrar de nuevo nuestros datos personales. Historias sin final feliz. La finalidad de este artículo es, pues, la de dar ciertas pautas y consejos para no caer en las trampas que acaban depositadas en nuestra bandeja de entrada; trampas que hace tiempo que circulan y que, de seguro, lo seguirán haciendo.

Aún así, hay herramientas a nuestro alcance que nos permitirían detectar si estamos siendo víctimas de un ciberdelincuente:

1. Remitente

Hay que tener en cuenta que es relativamente sencillo enviar un correo electrónico desde una dirección de correo electrónico que no nos pertenece o, al menos, que así lo parezca a los ojos del destinatario. Esta práctica se conoce por spoofing. Como el núcleo del protocolo SMTP (del inglés Protocolo de Transferencia de Correo Simple) no contempla autenticación ni comprobación de dominios en el saludo inicial entre servidores, esto permite fácilmente alterar la dirección desde la que queremos enviar correo. Cierto es que hay maneras de prevenir el spoofing con políticas como la del convenio de remitentes (SPF, Sender Policy Framework), en la que se comprueba vía los registros de DNS que realmente un servidor tiene autorización para enviar correo electrónico bajo tal o cual dominio.

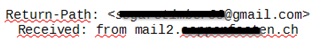

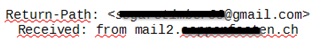

Si sospechamos de la autenticidad de un correo, un primer paso para confirmar la sospecha sería ver el código fuente, donde se mostrarán las cabeceras originales del mensaje y el código HTML del mismo. Las cabeceras nos dirán qué servidor SMTP se ha utilizado para enviar el mensaje en cuestión; es decir, si recibimos un correo de una dirección del tipo usuario@gmail.com o usuario@outlook.com, el servidor SMTP utilizado deberá pertenecer a Google o a Microsoft, respectivamente. Si no es el caso, se tratará de un correo fraudulento. El siguiente es un fragmento del código fuente de un correo recibido supuestamente desde una dirección de Gmail que contiene adjunto un archivo ejecutable; comprobamos su veracidad desde el código fuente:

Al tratarse del servicio de Google, el servidor de salida (Received: from) debería haber sido algo similar a mail-wg0-f42.google.com. En el caso superior, pues, por la casuística que se ha dado (archivo adjunto ejecutable, idioma diferente al habitual, venía como respuesta de un correo que no habíamos hecho, etc.), lo podemos eliminar sin más dilación.

2. El mensaje

También podría darse el caso de que se hubieran sustraído las credenciales de un usuario legítimo y se pasara a utilizar su dirección para enviar spam, software malicioso o utilizarlo para fines de phising. En un caso así, como el infractor se autenticará correctamente con el servidor de salida y no podremos detectar incongruencias con el dominio desde el que se dice que se envía y el servidor SMTP que realmente se utiliza, habrá que prestar especial atención a:

3. Precaución y sentido común

Al igual que en la vida real nos cuesta fiarnos de desconocidos que de buenas a primeras nos piden información sensible, en el mundo virtual deberíamos actuar con la misma cautela. Ningún banco, por ejemplo, nos pedirá vía correo electrónico entrar los datos de nuestra tarjeta de crédito. Se han visto muchas veces copias exactas de páginas web de entidades bancarias; nosotros siempre estamos a tiempo de saber si estamos en la web correcta mediante el certificado SSL. Tampoco es habitual que nuestro proveedor de correo electrónico nos envíe un correo con un enlace desde el que podremos restablecer nuestra contraseña.

En este artículo se han dado algunas pautas de actuación para ser menos vulnerables a la latente tormenta que siempre acompaña la Nube. Sobre todo: ¡precaución, amigo navegante! Con todo, en GNA ofrecemos servicio de correo electrónico corporativo, completamente personalizable, con múltiples servicios de protección y apoyo desde nuestro departamento técnico.

El alcance, instantaneidad y fácil anonimato que permite el correo electrónico comparado con el correo postal ha hecho que proliferen -vale decir que, en algunos casos, muy ingeniosamente– de manera alarmante muchos tipos de fraudes que, en última instancia, buscan o bien atentar contra nuestra privacidad o bien aprovecharse de nuestro desconocimiento para obtener beneficio económico.

El alcance, instantaneidad y fácil anonimato que permite el correo electrónico comparado con el correo postal ha hecho que proliferen -vale decir que, en algunos casos, muy ingeniosamente– de manera alarmante muchos tipos de fraudes que, en última instancia, buscan o bien atentar contra nuestra privacidad o bien aprovecharse de nuestro desconocimiento para obtener beneficio económico.Hemos oído historias e historias de millonarios que bondadosamente se han ofrecido a compartir discretamente parte de su fortuna con nosotros; historias de estafadores haciéndose pasar por entidades oficiales reclamando pagos, historias de bancos que nos hacen entrar de nuevo nuestros datos personales. Historias sin final feliz. La finalidad de este artículo es, pues, la de dar ciertas pautas y consejos para no caer en las trampas que acaban depositadas en nuestra bandeja de entrada; trampas que hace tiempo que circulan y que, de seguro, lo seguirán haciendo.

- Estoy ante un caso de phishing?

Aún así, hay herramientas a nuestro alcance que nos permitirían detectar si estamos siendo víctimas de un ciberdelincuente:

1. Remitente

Hay que tener en cuenta que es relativamente sencillo enviar un correo electrónico desde una dirección de correo electrónico que no nos pertenece o, al menos, que así lo parezca a los ojos del destinatario. Esta práctica se conoce por spoofing. Como el núcleo del protocolo SMTP (del inglés Protocolo de Transferencia de Correo Simple) no contempla autenticación ni comprobación de dominios en el saludo inicial entre servidores, esto permite fácilmente alterar la dirección desde la que queremos enviar correo. Cierto es que hay maneras de prevenir el spoofing con políticas como la del convenio de remitentes (SPF, Sender Policy Framework), en la que se comprueba vía los registros de DNS que realmente un servidor tiene autorización para enviar correo electrónico bajo tal o cual dominio.

Si sospechamos de la autenticidad de un correo, un primer paso para confirmar la sospecha sería ver el código fuente, donde se mostrarán las cabeceras originales del mensaje y el código HTML del mismo. Las cabeceras nos dirán qué servidor SMTP se ha utilizado para enviar el mensaje en cuestión; es decir, si recibimos un correo de una dirección del tipo usuario@gmail.com o usuario@outlook.com, el servidor SMTP utilizado deberá pertenecer a Google o a Microsoft, respectivamente. Si no es el caso, se tratará de un correo fraudulento. El siguiente es un fragmento del código fuente de un correo recibido supuestamente desde una dirección de Gmail que contiene adjunto un archivo ejecutable; comprobamos su veracidad desde el código fuente:

Al tratarse del servicio de Google, el servidor de salida (Received: from) debería haber sido algo similar a mail-wg0-f42.google.com. En el caso superior, pues, por la casuística que se ha dado (archivo adjunto ejecutable, idioma diferente al habitual, venía como respuesta de un correo que no habíamos hecho, etc.), lo podemos eliminar sin más dilación.

2. El mensaje

También podría darse el caso de que se hubieran sustraído las credenciales de un usuario legítimo y se pasara a utilizar su dirección para enviar spam, software malicioso o utilizarlo para fines de phising. En un caso así, como el infractor se autenticará correctamente con el servidor de salida y no podremos detectar incongruencias con el dominio desde el que se dice que se envía y el servidor SMTP que realmente se utiliza, habrá que prestar especial atención a:

- La redacción del correo:

a simple vista es fácil detectar si estamos ante una traducción hecha por un programa. También hay que ser conscientes de que las entidades y entes públicos utilizan un tipo de lenguaje formal, que difícilmente se sale de la normativa, y este punto es un arma que podemos jugar a nuestro favor a la hora de detectar incongruencias.

a simple vista es fácil detectar si estamos ante una traducción hecha por un programa. También hay que ser conscientes de que las entidades y entes públicos utilizan un tipo de lenguaje formal, que difícilmente se sale de la normativa, y este punto es un arma que podemos jugar a nuestro favor a la hora de detectar incongruencias. - Los archivos adjuntos: si en el cuerpo del correo se hace referencia a un documento adjunto pero en realidad se trata de un ejecutable, es más que probable que se trate de un virus o similar. Los formatos de archivo adjunto más comunes suelen ser: .jpg, .png, .doc(x), .xls(x), .ppt(x), .odt, .ods, .odp, .pdf, .txt. También archivos de audio y vídeo tales que: .mp3, .mp4, .aac, .avi, .mkv. Ante la duda (como archivos comprimidos en .zip o .rar), es recomendable analizar el archivo adjunto con un programa antivirus.

- Los enlaces: si el remitente nos es desconocido o desconfiamos del emisor y se nos pide seguir enlaces, hay que asegurarse de que realmente apuntan a donde dicen. Nos podemos encontrar con el siguiente enlace en el cuerpo del correo:

https://www.tubanco.com/reactivatarjeta.php

Y que, haciendo un vistazo al código fuente, vemos que realmente apunta a:

<http: //fakeserver.com/getCredit.php>

Hay que desconfiar, también, en casos así, de las URL acortadas mediante servicios como tinyurl, etc.

- HTTP versus HTTPS: En este caso, vale la pena remitir a un artículo anterior: Cómo un lugar seguro puede ayudarte a aumentar ventas. Si un enlace que se nos ha enviado nos lleva a una página web donde debemos entrar algún tipo de información sensible como contraseñas, números de tarjeta de crédito, datos personales…, y la página no dispone de certificado seguro que verifique la identidad, aquellos datos podrán ser fácilmente leídos por terceros.

3. Precaución y sentido común

Al igual que en la vida real nos cuesta fiarnos de desconocidos que de buenas a primeras nos piden información sensible, en el mundo virtual deberíamos actuar con la misma cautela. Ningún banco, por ejemplo, nos pedirá vía correo electrónico entrar los datos de nuestra tarjeta de crédito. Se han visto muchas veces copias exactas de páginas web de entidades bancarias; nosotros siempre estamos a tiempo de saber si estamos en la web correcta mediante el certificado SSL. Tampoco es habitual que nuestro proveedor de correo electrónico nos envíe un correo con un enlace desde el que podremos restablecer nuestra contraseña.

En este artículo se han dado algunas pautas de actuación para ser menos vulnerables a la latente tormenta que siempre acompaña la Nube. Sobre todo: ¡precaución, amigo navegante! Con todo, en GNA ofrecemos servicio de correo electrónico corporativo, completamente personalizable, con múltiples servicios de protección y apoyo desde nuestro departamento técnico.

Etiquetas:seguridad, servicios GNA

"Trackback" Enlace desde tu web.