I aquest correu que he rebut, és legítim?

Aquesta és una pregunta que tots els usuaris de correu electrònic s’haurien de fer quan reben un correu que no coincideix en forma i contingut amb aquells que estan habituats a rebre, i més quan aquest ens demana informació sensible d’algun tipus.

L’abast, instantaneïtat i fàcil anonimat que permet el correu electrònic comparat amb el correu postal ha fet que proliferin -val a dir que, en alguns casos, molt enginyosament– de manera alarmant molts tipus de fraus que, en última instància, busquen o bé atemptar contra la nostra privacitat o bé aprofitar-se del nostre desconeixement per obtenir benefici econòmic.

L’abast, instantaneïtat i fàcil anonimat que permet el correu electrònic comparat amb el correu postal ha fet que proliferin -val a dir que, en alguns casos, molt enginyosament– de manera alarmant molts tipus de fraus que, en última instància, busquen o bé atemptar contra la nostra privacitat o bé aprofitar-se del nostre desconeixement per obtenir benefici econòmic.

Hem sentit històries i històries de milionaris que bondadosament s’han ofert a compartir discretament part de la seva fortuna amb nosaltres; històries d’estafadors fent-se passar per entitats oficials reclamant pagaments, històries de bancs que ens fan entrar de nou les nostres dades personals. Històries sense final feliç. La finalitat d’aquest article és, doncs, la de donar certes pautes i consells per tal de no caure en els paranys que acaben dipositats a la nostra safata d’entrada; paranys que fa temps que circulen i que, de ben segur, ho continuaran fent.

Tot i així, hi ha eines al nostre abast que ens permetrien detectar si estem essent víctimes d’un ciberdelinqüent:

1. Remitent

Cal tenir en compte que és relativament senzill enviar un correu electrònic des d’una adreça electrònica que no ens pertany o, si més no, que així ho sembli als ulls del destinatari. Aquesta pràctica es coneix per spoofing. Com que el nucli del protocol SMTP (de l’anglès Protocol de Transferència de Correu Simple) no contempla autenticació ni comprovació de dominis en la salutació inicial entre servidors, això permet fàcilment alterar al gust l’adreça des de la qual volem enviar correu. Cert és que hi ha maneres de prevenir l’spoofing amb polítiques com la del conveni de remitents (SPF, Sender Policy Framework), en què es comprova via els registres de DNS que realment un servidor té autorització per enviar correu electrònic sota tal o tal domini.

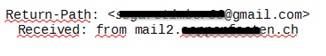

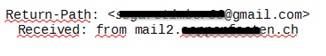

Si sospitem de l’autenticitat d’un correu, un primer pas per confirmar la sospita seria veure’n el codi font, on es mostraran les capçaleres originals del missatge i el codi HTML del mateix. Les capçaleres ens diran quin servidor SMTP s’ha utilitzat per a enviar el missatge en qüestió; és a dir, si rebem un correu d’una adreça del tipus usuari@gmail.com o usuari@outlook.com, el servidor SMTP utilitzat haurà de pertànyer a Google o a Microsoft, respectivament. Si no és el cas, es tractarà d’un correu fraudulent. El següent és un fragment del codi font d’un correu rebut suposadament des d’una adreça de Gmail que conté adjunt un arxiu executable; comprovem-ne la veracitat des del codi font:

En tractar-se del servei de Google, el servidor de sortida (Received: from) hauria d’haver sigut quelcom similar a mail-wg0-f42.google.com. En el cas superior, doncs, per la casuística que s’ha donat (arxiu adjunt executable, idioma diferent a l’habitual, venia com a resposta d’un correu que no havíem fet, etc.), el podem eliminar sense més dilació.

2. El missatge

També es podria donar el cas que s’haguessin sostret les credencials d’un usuari legítim i es passés a utilitzar la seva adreça per a enviar correu brossa, programari maliciós o utilitzar-lo per a finalitats de phising. En un cas així, com que l’infractor s’autenticarà correctament amb el servidor de sortida i no podrem detectar incongruències amb el domini des d’on es diu que s’envia i el servidor SMTP que realment s’utilitza, caldrà prestar especial atenció a:

3. Precaució i sentit comú

Igual que a la vida real ens costa fiar-nos de desconeguts que de bones a primeres ens demanen informació sensible, al món virtual hauríem d’actuar amb la mateixa cautela. Cap banc, per exemple, ens demanarà via correu electrònic entrar les dades de la nostra targeta de crèdit. S’han vist moltes vegades còpies exactes de pàgines web d’entitats bancàries; nosaltres sempre som a temps de saber si som al web correcte mitjançant el certificat SSL. Tampoc és habitual que el nostre proveïdor de correu electrònic ens enviï un correu amb un enllaç des del qual podrem restablir la nostra contrasenya.

En aquest article s’han donat algunes pautes d’actuació per tal de ser menys vulnerables a la latent tempesta que sempre acompanya el Núvol. Sobretot: precaució, amic navegant! Amb tot, a GNA oferim servei de correu electrònic corporatiu, completament personalitzable, amb múltiples serveis de protecció i suport des del nostre departament tècnic.

L’abast, instantaneïtat i fàcil anonimat que permet el correu electrònic comparat amb el correu postal ha fet que proliferin -val a dir que, en alguns casos, molt enginyosament– de manera alarmant molts tipus de fraus que, en última instància, busquen o bé atemptar contra la nostra privacitat o bé aprofitar-se del nostre desconeixement per obtenir benefici econòmic.

L’abast, instantaneïtat i fàcil anonimat que permet el correu electrònic comparat amb el correu postal ha fet que proliferin -val a dir que, en alguns casos, molt enginyosament– de manera alarmant molts tipus de fraus que, en última instància, busquen o bé atemptar contra la nostra privacitat o bé aprofitar-se del nostre desconeixement per obtenir benefici econòmic.Hem sentit històries i històries de milionaris que bondadosament s’han ofert a compartir discretament part de la seva fortuna amb nosaltres; històries d’estafadors fent-se passar per entitats oficials reclamant pagaments, històries de bancs que ens fan entrar de nou les nostres dades personals. Històries sense final feliç. La finalitat d’aquest article és, doncs, la de donar certes pautes i consells per tal de no caure en els paranys que acaben dipositats a la nostra safata d’entrada; paranys que fa temps que circulen i que, de ben segur, ho continuaran fent.

- Estic davant d’un cas de phishing?

Tot i així, hi ha eines al nostre abast que ens permetrien detectar si estem essent víctimes d’un ciberdelinqüent:

1. Remitent

Cal tenir en compte que és relativament senzill enviar un correu electrònic des d’una adreça electrònica que no ens pertany o, si més no, que així ho sembli als ulls del destinatari. Aquesta pràctica es coneix per spoofing. Com que el nucli del protocol SMTP (de l’anglès Protocol de Transferència de Correu Simple) no contempla autenticació ni comprovació de dominis en la salutació inicial entre servidors, això permet fàcilment alterar al gust l’adreça des de la qual volem enviar correu. Cert és que hi ha maneres de prevenir l’spoofing amb polítiques com la del conveni de remitents (SPF, Sender Policy Framework), en què es comprova via els registres de DNS que realment un servidor té autorització per enviar correu electrònic sota tal o tal domini.

Si sospitem de l’autenticitat d’un correu, un primer pas per confirmar la sospita seria veure’n el codi font, on es mostraran les capçaleres originals del missatge i el codi HTML del mateix. Les capçaleres ens diran quin servidor SMTP s’ha utilitzat per a enviar el missatge en qüestió; és a dir, si rebem un correu d’una adreça del tipus usuari@gmail.com o usuari@outlook.com, el servidor SMTP utilitzat haurà de pertànyer a Google o a Microsoft, respectivament. Si no és el cas, es tractarà d’un correu fraudulent. El següent és un fragment del codi font d’un correu rebut suposadament des d’una adreça de Gmail que conté adjunt un arxiu executable; comprovem-ne la veracitat des del codi font:

En tractar-se del servei de Google, el servidor de sortida (Received: from) hauria d’haver sigut quelcom similar a mail-wg0-f42.google.com. En el cas superior, doncs, per la casuística que s’ha donat (arxiu adjunt executable, idioma diferent a l’habitual, venia com a resposta d’un correu que no havíem fet, etc.), el podem eliminar sense més dilació.

2. El missatge

També es podria donar el cas que s’haguessin sostret les credencials d’un usuari legítim i es passés a utilitzar la seva adreça per a enviar correu brossa, programari maliciós o utilitzar-lo per a finalitats de phising. En un cas així, com que l’infractor s’autenticarà correctament amb el servidor de sortida i no podrem detectar incongruències amb el domini des d’on es diu que s’envia i el servidor SMTP que realment s’utilitza, caldrà prestar especial atenció a:

- La redacció del correu:

a ull nu és fàcil detectar si estem davant d’una traducció feta per un programa. També cal ser conscients que les entitats i ens públics utilitzen un tipus de llenguatge formal, que difícilment se surt de la normativa, i aquest punt és una arma que podem jugar al nostre favor a l’hora de detectar incongruències.

a ull nu és fàcil detectar si estem davant d’una traducció feta per un programa. També cal ser conscients que les entitats i ens públics utilitzen un tipus de llenguatge formal, que difícilment se surt de la normativa, i aquest punt és una arma que podem jugar al nostre favor a l’hora de detectar incongruències. - Els arxius adjunts: si al cos del correu es fa referència a un document adjunt però en realitat es tracta d’un executable, és més que probable que es tracti d’un virus o similar. Els formats d’arxiu adjunt més comuns solen ser: .jpg, .png, .doc(x), .xls(x), .ppt(x), .odt, .ods, .odp, .pdf, .txt. També arxius d’àudio i vídeo tals que: .mp3, .mp4, .aac, .avi, .mkv. Davant del dubte (com arxius comprimits en .zip o .rar), és recomanable analitzar l’arxiu adjunt amb un programa antivirus.

- Els enllaços: si el remitent ens és desconegut o desconfiem de l’emissor i se’ns demana seguir enllaços, cal assegurar-se que realment apunten a on diuen. Ens podem trobar amb el següent enllaç al cos del correu:

https://www.elteubanc.com/reactivatargeta.php

I que, fent un cop d’ull al codi font, veiem que realment apunta a:

<http://fakeserver.com/getCredit.php>

Cal desconfiar, també, en casos així, de les URL escurçades mitjançant serveis com tinyurl, etc.

- HTTP versus HTTPS: En aquest cas, val la pena remetre a un article anterior: Com un lloc segur pot ajudar-te a augmentar vendes. Si un enllaç que se’ns ha enviat ens porta a una pàgina web on hem d’entrar algun tipus d’informació sensible com contrasenyes, números de targeta de crèdit, dades personals…, i la pàgina no disposa de certificat segur que en verifiqui la identitat, aquelles dades podran ser fàcilment llegides per tercers.

3. Precaució i sentit comú

Igual que a la vida real ens costa fiar-nos de desconeguts que de bones a primeres ens demanen informació sensible, al món virtual hauríem d’actuar amb la mateixa cautela. Cap banc, per exemple, ens demanarà via correu electrònic entrar les dades de la nostra targeta de crèdit. S’han vist moltes vegades còpies exactes de pàgines web d’entitats bancàries; nosaltres sempre som a temps de saber si som al web correcte mitjançant el certificat SSL. Tampoc és habitual que el nostre proveïdor de correu electrònic ens enviï un correu amb un enllaç des del qual podrem restablir la nostra contrasenya.

En aquest article s’han donat algunes pautes d’actuació per tal de ser menys vulnerables a la latent tempesta que sempre acompanya el Núvol. Sobretot: precaució, amic navegant! Amb tot, a GNA oferim servei de correu electrònic corporatiu, completament personalitzable, amb múltiples serveis de protecció i suport des del nostre departament tècnic.

Etiquetes:Seguretat

"Trackback" Enlace desde tu web.